Živimo v informacijski družbi, kjer informacije predstavljajo največjo vrednost. Mnogi to spoznavamo prav zaradi aktivnosti nepridipravov. Priča smo številnim krajam, uničevanju in nenazadnje tudi ugrabitvam podatkov, kamor štejem vse večji pojav izsiljevanja s šifriranjem podatkov. Zmanjševanja groženj se lotevamo na različne načine, ki jih lahko določimo šele, ko poznamo vse možne vektorje napadov in kdo lahko dostopa do katerih podatkov.

Če se omejimo na poslovni svet, lahko rečemo, da do informacijskih sistemov dostopajo tako zaposleni kot tudi sodelavci iz partnerskih podjetij, ki skrbijo za nemoteno delovanje informacijskega sistema. Navkljub številnim kontrolam in varnostnim mehanizmom, ki onemogočajo neavtoriziran dostop, še vedno obstaja možnost nedovoljene uporabe bodisi zaradi napake, škodljive programske opreme ali namerne dejavnosti.

V prvi vrsti je potrebno ustrezno zaščititi dostop do sistema s komunikacijskimi potmi, ki onemogočajo prisluškovanje in prevzema sej. To lahko nadalje uredimo z uporabo močnih gesel ter več faktorsko avtentikacijo.

Veliko število informacij predstavlja velik zalogaj za zagotavljanje ustreznih dostopnih kontrol. Zaradi zmanjševanja in optimizacije stroškov upravljanja z informacijskimi rešitvami se čedalje več podjetij odloča tudi za prenos določenih delov informacijskega sistema v oblak. Čeprav obstaja veliko različnih možnosti, je večini skupno to, da so dosegljive od koderkoli. Prav zaradi tega dejstva je potrebno te dostope še dodatno zaščititi s skrbno upravljanimi pravicami. V običajnih informacijskih sistemih je interno omrežje ločeno od zunanjega, kar omogoča implementacijo dodatnih varnostnih mehanizmov na meji med omrežji. Pri uporabi sistemov v oblaku se ta meja še dodatno briše ali pa je sploh ni več.

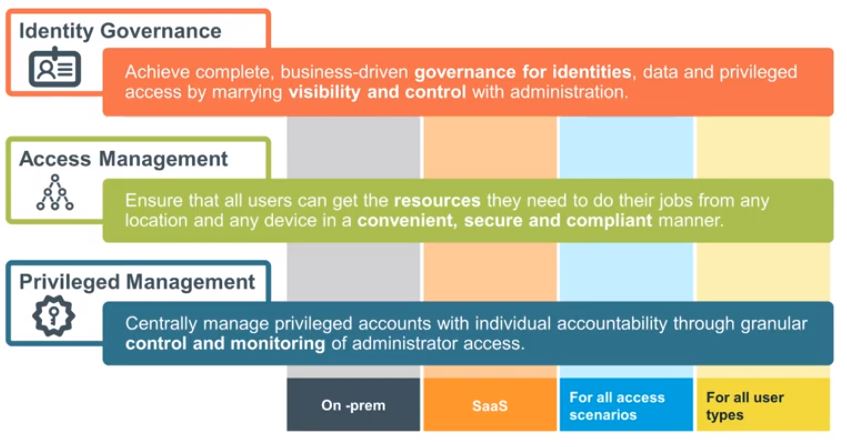

Večje organizacije uporabljajo za nadzor in upravljanje pravic uporabnikov posebne sisteme. Ti omogočajo dodeljevanje in odvzemanje pravic na osnovi informacij o uporabniku, ki jih pridobiva iz kadrovske evidence. Uporabniku se glede na delovno mesto avtomatsko dodelijo ustrezne pravice. Za dodatne pravice mora uporabnik zaprositi preko spletne aplikacije. Po ustrezni obravnavi, ki vključuje različne stopnje odobritve uporabnik pridobi zahtevane pravice.

Odobritev oz. pregled uporabniških pravic se tako izvaja ob vsaki neposredni zahtevi in v vnaprej določenih časovnih intervalih. Odgovorne osebe morajo preveriti ali uporabnik še vedno potrebuje določene dostopne pravice. V primeru, da pravice niso več potrebne, se avtomatsko umaknejo. Ob vsaki dodatni zahtevi pravic se prav tako preverja, ali je zahtevana pravica kakorkoli v nasprotju z že dodeljenimi pravicami in bi lahko predstavljala večjo grožnjo.

Raziskave so pokazale, da sta dva od treh uporabnikov že dostopala do podatkov ali sistemov, ki jih ne potrebujeta pri svojem delu. Ta raziskava kaže na dejstvo, da uporabniki izkoriščajo dodeljene pravice neglede na svoje naloge/zadolžitve, če le imajo možnosti in so te informacije kakorkoli zanimive. Z dobro zastavljenim sistemom za upravljanje uporabniških pravic lahko te poskuse zmanjšamo na minimum, še vedno pa ostaja tveganje, ki ga predstavljajo privilegirani uporabniki.

V vsakem sistemu so prisotni uporabniki s povišanimi pravicami. Ti uporabniki imajo posebno vrednost, saj je z njihovimi pravicami možno izvajati kompleksnejše naloge ali v najslabšem slučaju dostopati in spreminjati vse podatke v posameznem sistemu. Ti uporabniki zato predstavljajo največjo grožnjo in morajo biti tudi ustrezno nadzorovani. Vsak informacijski sistem beleži aktivnosti, ki pa v najbolj kritičnih primerih ne predstavljajo zadostne kontrole. Sistem omogoča pregled aktivnosti, ko je dejanje že izvršeno. Ob slabi izvedbi beleženja je podatke možno tudi spreminjati in tako zabrisati sledi.

Dodatno zaščito predstavljajo sistemi za nadzor privilegiranih uporabnikov, ki omogočajo nadzor dostopa in spremljanje aktivnosti uporabnikov. Omogočajo popolnoma transparenten dostop do informacijskega sistema s posebnim uporabniškim imenom in ustreznim geslom, ki pa ni enak dejanskemu uporabniku na ciljnem sistemu. Tako je možno zagotoviti dostop tudi do sistemov, ki zaradi kakršnega koli vzroka ne omogočajo posebnim poimenskih uporabnikov s povišanimi pravicami. Z nadzorom dela na sistemu lahko nadzornik v vsakem trenutku vidi kaj se na sistemu dogaja in po potrebni sejo tudi onemogoči. Poleg neposrednega nadzora, je možno določiti tudi aktivnosti, ki na sistemu niso dovoljene, če uporabnik dostopa iz oddaljene lokacije . Te aktivnosti so npr. ponovni zagon strežnika, zaganjanje določenih programov ali ukazov, itd. Z onemogočanjem kritičnih aktivnosti v veliki meri zmanjšamo tveganja povezana z administracijo sistemov iz oddaljene lokacije. V primeru kakršne koli zaznave nepravilnosti v delovanju nadzorovanega sistema lahko tudi pregledamo vse aktivnosti, ki so bile izvršene na sistemu in tako omogočimo hitrejše razreševanje napak.

Sodobni sistemi za nadzor privilegiranih uporabnikov omogočajo še vrsto drugih kontrolnih mehanizmov, ki vključujejo prepoznavo uporabnika. Poleg ustreznega uporabniškega imena in gesla, ter več faktorske avtentikacije, ima sistem na voljo še vrsto podatkov o uporabniku. Odvisno od nastavitev, se lahko sprožijo dodatni varnostni mehanizmi ali opozorila glede na informacije o tem od kod uporabnik dostopa, do katerih sistemov poskuša dostopati, katere ukaze uporablja itd. Glede na podatke iz prejšnjih dostopov lahko avtomatsko klasificira dejavnost kot običajno ali neobičajno oz. kot potencialno nevarno. Poleg prej omenjenih podatkov, pa sistem spremlja tudi dinamiko tipkanja in premikanja miške, ki predstavlja svojevrsten podpis vsakega uporabnika. Ti podatki z veliko stopnjo gotovosti označujejo vsakega posameznega uporabnika kot npr. prstni odtis. Vsak izmed nas ima poseben način tipkanja in premikanja miške. S pomočjo spremljanja uporabnikov sistem zgradi svojo bazo uporabnikov z vsemi nadzorovanimi atributi (karakteristike uporabnikov). Ob vsaki seji lahko potem z visoko verjetnostjo določi kdaj je za tipkovnico »pravi« in kdaj »napačen« uporabnik. Takšen način predstavlja še dodatno zaščito in lahko onemogoči škodljivo delovanje navkljub premostitvi osnovnih avtentikacijskih mehanizmov.

S takšnim sistemom vam v Brihteji zagotavljamo optimalno zastavljene pravice za uporabnike. Poleg omejevanja pravic poskrbimo tudi za dodatne načine avtentikacije in nadzora uporabnikov s povišanimi pravicami, ki predstavljajo večjo grožnjo v informacijskem sistemu organizacije.

Andrej Zimšek bo o rešitvi PAM (privileged access management) predaval na konferenci INFOSEK v Novi Gorici 28. 11. 2019.

Vljudno vabljeni k udeležbi na konferenci.